La lista delle priorità dei responsabili della ICT Security è stata scalata dalla sicurezza dei dispositivi e delle reti mobili, in una parola dalla Mobile Security. La penetrazione della tecnologia mobile nelle organizzazioni aziendali, infatti, non ha conosciuto rallentamenti negli ultimi anni.

Con la diffusione della connettività Wireless, presente ormai su qualsiasi laptop (che si tratti di GPRS, UMTS o Wi-Fi), le aziende mirano ad ottenere un aumento della produttività. Senza considerare che i dispositivi mobile come gli smartphone ed i tablet costituiscono ormai una realtà nella dotazione di tecnologia mobile delle aziende.

=> Leggi della sicurezza mobile in azienda: in Italia troppo fai-da-te

Le applicazioni più comuni per tutta questa gamma di dispositivi restano la posta elettronica e la gestione delle informazioni personali (PIM: Personal Information Management). Ma anche le applicazioni tradizionali legate alla telefonia cellulare (fonia, SMS, MMS) devono essere considerate in termini di ICT Security – un esempio ormai celebre è l’emergente minaccia dei virus dei cellulari.

=> Vedi il video Fatti smart! del Garante che spiega la Privacy su Mobile

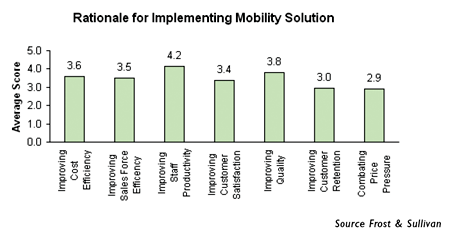

Figura 1: benefici della mobilità per le PMI

La tabella mostra che i benefici che spingono le piccole e medie aziende italiane a dotarsi di soluzioni di ICT Mobility sono le stesse che spingono le altre aziende europee, americane ed asiatiche: incremento della produttività del personale che ha necessità di operare anche fuori dagli uffici (mobile workers, forza vendita, tecnici sul campo, etc.), miglioramento della qualità verso i clienti, miglioramento del rapporto tra costi ed efficienza nei processi aziendali critici (vendita, CRM, etc).

=> Leggi di più sulla sicurezza mobile

I ritmi di diffusione della tecnologia mobile negli ultimi anni hanno confermato le stime degli analisti, ma nonostante una tale diffusione delle tecnologia mobile all’interno delle aziende, ancora una gran parte di esse non pianifica adeguatamente la gestione del rischio per la sicurezza informatica.

Poche aziende, ad esempio, si sono impegnate nel deployment di sistemi antivirus su dispositivi mobili che non siano laptop, e pochissime hanno implementato soluzioni VPN sicure per il collegamento dei dispositivi in dotazione ai lavoratori mobili nonostante la grande crescita di questi ultimi.

Pensare la Mobile Security

Ecco un elenco di quelle che possono essere ritenute le più significative minacce all’utilizzo di tecnologia mobile, divise secondo la specifica tecnologia:

Tecnologia Wireless LAN (IEEE 802.11x)

- Configurazione di default dei router Wi-Fi.

- Access point non autorizzati installati dentro le aziende.

- Wireless Zero Configuration (e SSID in chiaro).

- Inadeguatezza di WEP, sistema di sicurezza per Wi-Fi ancora diffuso al posto di WPA e WPA2.

=> Leggi come configurare correttamente un Access Point

PDA e Smartphone:

- Sistemi facili da violare.

- Malware: nell’arco di un anno l’evoluzione dei virus è stata pari a quella dei PC negli ultimi 20 anni.

- Autorun: un semplice exploit per versioni di Windows Mobile precedenti la 5.

=> Scopri dal BYOD al CYOD come cambia la sicurezza in azienda

VoIP:

- Molti dispositivi mobili sono dotabili di funzionalità VoIP, senza le necessarie cautele.

Bluetooth:

- Diversi tipi di exploit di Bluetooth.

Altro:

- Dispositivi smarriti e rubati.

Per quanto l’elenco sia incompleto, certamente descrive in modo efficace la diversità e complessità delle tematiche di sicurezza informatica in questo settore.

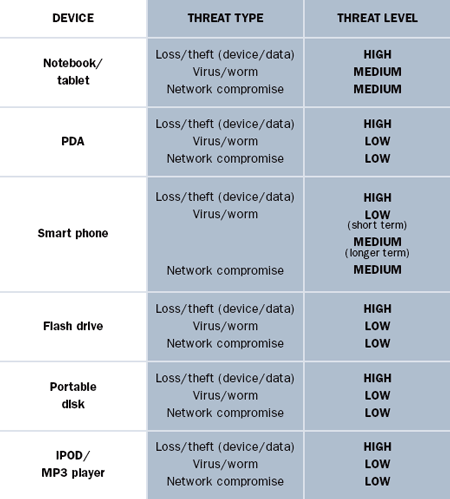

L’approccio tradizionale alla sicurezza informatica prende le mosse da un’analisi del rischio che possiamo sinteticamente esporre nella seguente tabella, proposta da J.Gold Associates:

Figura 2: analisi del rischio dei dati in mobilità

Tuttavia ci sono alcune importanti considerazioni da fare a proposito della Mobile Security.

La tecnologia cambia a ritmi troppo veloci per meritare una soluzione pensata esclusivamente per i dispositivi mobili odierni. Autenticazione degli utenti, integrità del software, crittografia e privacy: in tutte queste aree si sono sviluppati prodotti, metodologie, algoritmi e processi specifici, molti dei quali di sicura efficacia. Tuttavia basarsi solo su uno o alcuni di essi è inadeguato poiché una soluzione di sicurezza per la mobilità che sia valida nel tempo non può essere legata alle odierne specifiche implementazioni: all’opposto, essa deve potersi adattare all’inevitabile e prevedibile evoluzione delle implementazioni.

La sicurezza non è più un problema limitato alla tradizionale LAN Ethernet: occorre preoccuparsi adeguatamente dei dispositivi dotati di sistemi IRDA, Bluetooth, 802.11 ed altri standard wireless; ma anche delle diffusissime memorie di massa che usano USB, o di altre periferiche dei PC e dei laptop.

Il perimetro della rete è dunque caotico, morfologicamente mutevole, in continuo cambiamento. I responsabili della ICT Security hanno un bel da fare per valutare il rischio associato alla sicurezza perimetrale, definire le security policy valide puntualmente ed applicarle in tempo utile per prevenire o contrastare una minaccia, oppure per abilitare l’impiego in rete di una nuova applicazione. Il concetto di sicurezza perimetrale, fondamentale per la gestione della sicurezza informatica aziendale, rimane valido solo se pensiamo il perimetro di intervento delle politiche di sicurezza nei termini appena esposti.