Con l’aumentare nel numero e nella “qualità” delle minacce informatiche, le soluzioni di Unified Threat Management (UTM), letteralmente “gestione unificata delle minacce”, possono rappresentare una risposta adeguata per il mondo delle piccole e medie imprese. Si tratta di soluzioni che offrono protezione “all-inclusive” a protezione dell’intero perimetro dell’organizzazione.

Unica singola appliace

Le soluzioni UTM sono caratterizzate da un’unica appliance hardware sviluppata su motori software innovativi che consentono l’integrazione di sistemi solitamente separati fisicamente e trattati in queste macchine come servizi attivabili selettivamente. Le funzionalità di protezione riguardano:

- Network firewalling classico che consiste nel filtraggio del traffico che passa sul perimetro di una rete o dei suoi diversi segmenti. I livelli di filtering applicabili possono essere molteplici, partendo dal semplice filtro di pacchetti in cui vengono prese le decisioni in base ai dati disponibili all’interno di un singolo pacchetto, fino a filtri stateful, che utilizzano le informazioni a livello di connessione, o a filtri sulle applicazioni che tengono conto dei modelli di traffico specifici per le singole applicazioni.

- Prevenzione delle intrusioni (IPS) e individuazione delle intrusioni (IDS), implementate mediante monitoraggio del traffico di rete per individuare i pattern identificativi di attacchi ai server o di traffico differente dal consueto per una particolare rete. Oltre a rilevare gli attacchi, gli IPS possono adottare le misure necessarie per arrestare un attacco senza necessità di un intervento umano.

- Gateway antivirus (AV) e anti Spyware che è in grado di rilevare software maligno all’interno dei file. Normalmente gli antivirus network-based e anti-spyware client-based fanno da complemento ai programmi anti-malware.

- Gateway anti-spam che rileva e blocca i contenuti e le email indesiderate prima che raggiungano i server di messaggistica. Effettuare il blocco a livello di firewalling permette di alleggerisce il “carico” verso il mail server e il rischio di una sua caduta prestazionale che solitamente lo spam provoca.

- Gestione di reti private virtuali (VPN), ovvero la gestione della rete internet in modo che sia fruibile privatamente. Questo è possibile mediante il sistema di criptazione dei dati noto come tunneling.

- Filtraggio dei contenuti (CF) per prevenire la perdita di o la sottrazione di dati (DLP) o per bloccare gli URL non attinenti al proprio business: siti per il gioco d’azzardo, lo shopping online o siti dedicati al social notworking .

- Funzionalità di reportistica che forniscono informazioni generali sullo stato della rete sia in termini di throughput, prestazioni e ovviamente di sicurezza.

- Unica console di accesso, configurazione e monitoraggio di tutti i servizi sopraccitati.

La concentrazione in un’unica macchina di tante funzionalità aumenta la sicurezza rispetto alle minacce potenziali e riduce la complessità rispetto al dover gestire tanti tipi di protezione. La manutenzione necessaria è minore e la configurazione è più semplice. Poiché si fa riferimento ad un unico fornitore, si riduce il tempo di assistenza e si riducono le ore di formazione dei tecnici.

Questo tipo di soluzioni è inoltre particolarmente efficace nella gestione di più sedi dislocate sul territorio che necessitano però lo stesso grado di sicurezza e protezione della sede centrale. Le appliance possono essere collegate fra loro in VPN e controllate dall’entità centrale che implementa e divulga localmente la strategia di protezione.

Valutazione di apparati UTM

I sistemi UTM di costruttori diversi, possono implementare formalmente contromisure simili, ma non significa che gli apparati siano uguali fra loro in termini di hardware e software. Le decisioni di progetto prese durante lo sviluppo di un UTM possono produrre risultati differenti nella fase di deployment di un dispositivo.

La valutazione di un UTM quindi deve entrare nel merito delle singole funzionalità:

- Funzionalità operative (IPS, Antispam, antivirus etc.): si devono stimare i servizi secondo le reali necessità considerando quali segmenti di rete sono interessati da tali servizi.

- Performance: il decadimento delle performance affligge praticamente tutte le appliance su cui vengono attivati tutti i servizi disponibili contemporaneamente.

- Sempre sotto l’aspetto delle performance ricade anche l’analisi dei servizi attivabili rispetto all’infrastruttura hardware.

- Load balancing: è una possibile risoluzione del problema di performance realizzato mediante la distribuzione del carico di lavoro su più dispositivi.

- Operazioni di manutenzione: ci si deve domandare quanto la manutenzione di un modulo possa influenzare gli altri: si pensi ad una patch per l’antivirus che potrebbe influenzare l’IPS.

Per analizzare la bontà di un sistema UTM non basta quindi una checklist funzionale o una mera valutazione economica ma si devono analizzare in dettaglio i requisiti di business, la particolare architettura di rete in cui funziona il dispositivo e il tipo e dal volume del traffico presente in rete.

I player di mercato

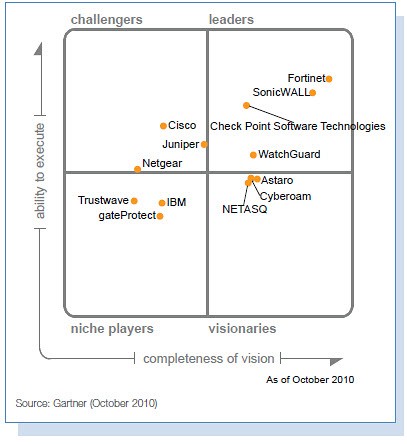

Per valutare anche i player presenti sul mercato si può fare riferimento ai report della Gartner che annualmente stila le classifiche nei suoi noti magic quadrants di riferimento divisi per categorie. Nel 2010 sono stati stilati due quadranti magici in relazione ai firewall: il primo è specifico per le appliance di tipo UTM.

Figura 1: Magic quadrant 2010 per Unified Threat Management

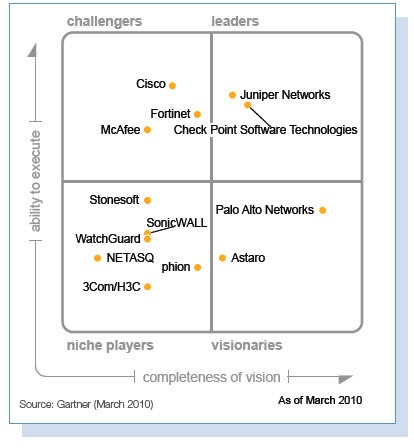

Il secondo quadrante è invece dedicato agli Enterprise Network Firewall.

Figura 2: Magic quadrant 2010 per Enterprise Network Firewall

Purtroppo Gartner non si interessa del mercato Italiano e non appaiono nei suoi quadranti le aziende del Belpaese che pure si occupano di sicurezza: fra queste segnaliamo la Endian con le sue soluzioni di UTM e firewalling non hanno nulla da invidiare alle case produttrici d’oltreoceano.