Prendere delle decisioni sugli investimenti sulla sicurezza è tutt’altro che facile per un’azienda. In genere, i security manager o i responsabili IT fanno molta fatica a giustificare gli investimenti in soluzioni per la sicurezza. Questo sia per il loro background culturale, che è di tipo tecnico e quindi meno portato a ragionare in termini economico-finanziari, si per la natura stessa delle soluzioni per la sicurezza, che sono per lo più destinate a prevenire rischi potenziali, piuttosto che fornire benefici diretti e misurabili. Inoltre, chi è incaricato di gestire la sicurezza all’interno di un’azienda, molto spesso, è uno specialista nell’ICT, ma non possiede esperienze specifiche in ambito di sicurezza informatica.

Oggi, tuttavia, sono richiesti maggiori investimenti in sicurezza per rispondere a requisiti legislativi, e per far fronte all’aumento delle minacce che incombono sulle aziende e alle nuove esigenze create dalle tecnologie emergenti a supporto del business, come cloud computing, SOA o SaaS. Purtroppo, mentre altri tipi di spesa in tecnologia vengono giustamente riconosciuti, non solo come spese ma come investimenti volti a migliorare l’efficienza dei processi aziendali, la spesa per la sicurezza è troppo spesso percepita come un puro costo, un obbligo, una sorta di “tassa”. Le spese per la sicurezza informatica vengono decise nella maggior parte dei casi in base a criteri irrazionali, allo spauracchio di “virus” o di non ben identificati “hacker” che potrebbero introdursi, controllare e danneggiare i sistemi informatici.

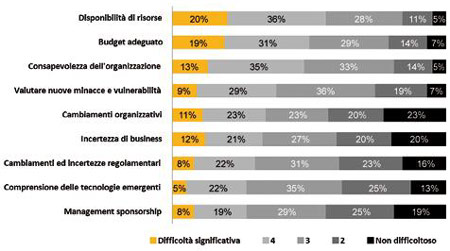

Figura 1: Principali problematiche di sicurezza per le imprese

(fonte Ernst & Young)

Esiste chiaramente la necessità di disporre di criteri e metodi oggettivi che permettano di ottimizzare gli investimenti per la sicurezza informatica, maggior ragione, in un periodo, come questo, caratterizzato da una lunga e difficile crisi economica.

Che cos’è il ROSI

Le aziende investono nella sicurezza per:

- Contenere i rischio operativi legati alla gestione dell’IT

- Rispondere a requisiti imposti da normative , il cui mancato adempimento può comportare delle sanzioni

- Proteggere l’immagine aziendale: un attacco da parte di un hacker o una falla nella sicurezza che può compromettere la riservatezza e l’integrità dei dati ha sicuramente un impatto negativo sull’immagine aziendale

- Aumentare l’efficienza dei processi: un’infrastruttura IT più sicura può rendere più efficiente e meno costosa la gestione dell’IT e dei processi aziendali

Alcune fra le principali organizzazioni e aziende che operano nel campo della sicurezza, AIEA, Clusit e Oracle, hanno lanciato nel settembre 2009 un gruppo di lavoro, cui hanno partecipato anche Deloitte, Ernst & Young, KPMG e PricewaterhouseCoopers. Il risultato è stato l’elaborazione del ROSI (Return On Security Investment), una metodologia rigorosa e obiettiva di valutazione dei vantaggi potenziali di un investimento per la sicurezza. Il ROSI può essere usato anche a posteriori, per valutare l’efficacia di processi e soluzioni già adottati.

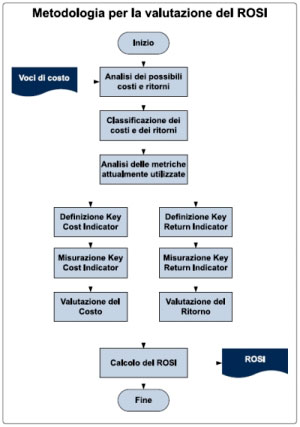

Figura 2: La metodologia ROSI schematizzata in un flowchart

Il ROSI non è paragonabile al ROI che si calcola in ambito finanziario, in quanto la sicurezza di per sé non produce ricavi, a meno che l’azienda stessa non operi nel campo della sicurezza. In generale, le spese in sicurezza ripagano con la minore probabilità di subire dei danni, e quindi richiedono una spesa certa a fronte di un danno incerto. Tuttavia, nel caso (si spera infrequente), in cui la minaccia si concretizza, le contromisure da adottare eguagliano spesso nel costo il valore del bene protetto, e talvolta persino lo superano, se si considerano i danni indiretti alle vendite e all’immagine, e alle eventuali sanzioni subite. Per questo motivo ha senso “misurare”, anche se non in termini strettamente quantitativi e monetari, i benefici derivanti dall’investimento per la sicurezza.

La metodologia

Gli approcci proposti nel ROSI permettono all’azienda di adottare una strategia per la sicurezza, basata sull’analisi dei rischi, per identificare le iniziative prioritarie, ottimizzare la spesa in funzione dei risultati e giustificare meglio i nuovi investimenti dimostrandone il ritorno in termini di benefici per il business. Questa metodologia esce dall’ambito puramente tecnologico, per valutare l’impatto complessivo di ciascun investimento per la sicurezza sui risultati operativi finali.

La stesura di un ROSI consiste nella raccolta di una serie di dati significativi, anche se non sempre quantitativi, nell’analisi di tutte le aree dove sono possibili interventi migliorativi e nella redazione di un documento di sintesi dove proporre possibili spese, con l’ottica di trasformare queste ultime in investimenti.

Il ROSI propone due approcci che si possono usare in alternativa o congiuntamente: uno di tipo“top-down”, più analitico, che parte dalle ipotesi per giungere alle conclusioni, ed uno di tipo ” verify” o “bottom-up”, più pragmatico, che parte invece da una serie di “casi” esemplificativi, chiamati “pattern”. In altri termini, quest’ultimo metodo si basa su una serie di soluzioni già note a problemi comuni e cerca di verificarne l’applicabilità alla situazione in esame.

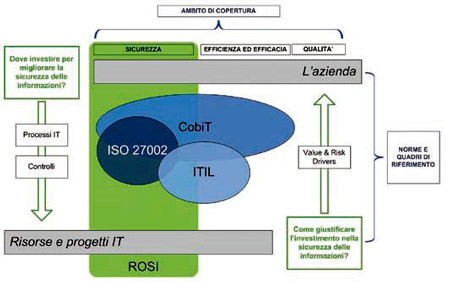

Figura 3: ROSI e standard IT per la sicurezza delle informazioni

La raccolta e l’analisi dei dati si basa sul framework CoBit 4.1, sulla famiglia di standard internazionali ISO/IEC 27000 e sulle best practice ITIL. La versione completa dell’elenco dei controlli relativi alla sicurezza IT e dei i processi per la gestione della sicurezza si trovano rispettivamente all’indirizzo http://rosi.clusit.it/download/appendiceA.html e http://rosi.clusit.it/download/appendiceB.html